勒索病毒的蔓延,给企业和个人都带来了严重的安全威胁。360安全大脑针对勒索病毒进行了全方位的监控与防御。从本月的数据来看,反勒索服务的反馈量有小幅度上升,其中GlobeImposter的反馈量居首位,新增的GetCrypt勒索病毒较为值得关注。

360解密大师在本月新增了对X3m(后缀为firex3m)、Planetary、JSWorm以及GetCrypt四款勒索病毒的解密功能。

感染数据分析

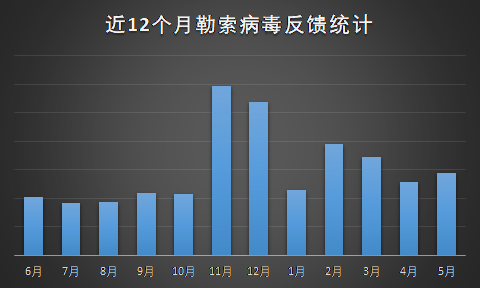

相比上月(2019年4月),本月反勒索服务的反馈量有小幅度上升。上涨部分主要来自本月新增的GetCrypt勒索病毒以及通过邮件传播的Sodinokibi勒索病毒。

图1. 近12个月勒索病毒反馈趋势

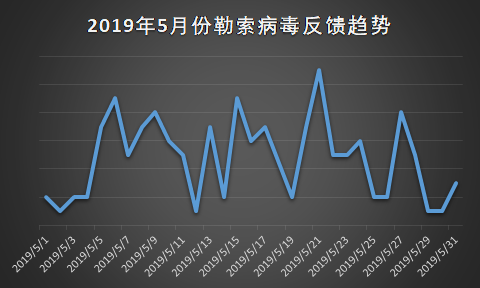

从反馈形势来看,仍然是工作日较多,节假日较少。主要还是由于在工作日,用户能更早的发现机器出现的故障。

图2. 5月份勒索病毒反馈趋势

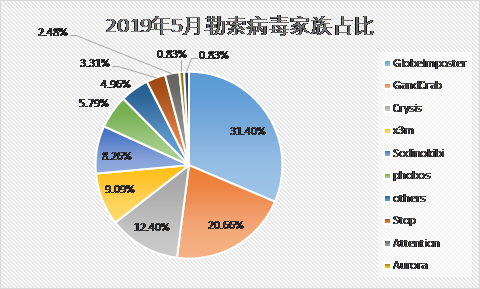

对本月勒索病毒家族占比分析发现,本月GlobeImposter家族占比31.4%居首位,其次是占比为20.66%的GandCrab家族以及占比为12.4%的Crysis勒索病毒家族。

图3. 5月份勒索病毒家族占比

从被感染系统的占比看,本月占比居前三的仍是Windows 7 、Windows 10和Windows Server 2008。其中,Windows 7系统以占比47.89%在所有系统中居首位,相比于上月的41.73%有小幅度上升。

图4. 2019年5月被感染系统占比

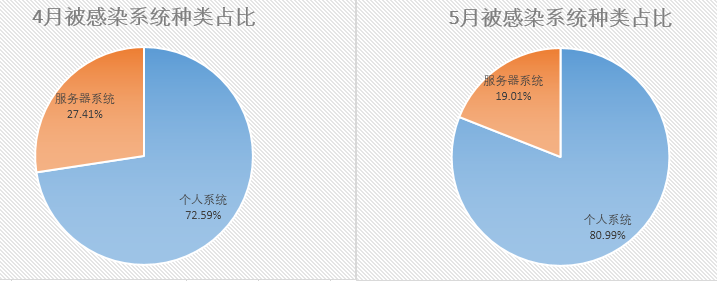

对比2019年4月和5月被感染系统情况,本月个人系统占比上升较大。这和4月初出现的Sodinokibi勒索病毒紧密相关,预计在未来一个月,个人系统占比还会有所提升。

图5. 2019年4月和5月被感染系统种类占比对比图

勒索病毒疫情分析

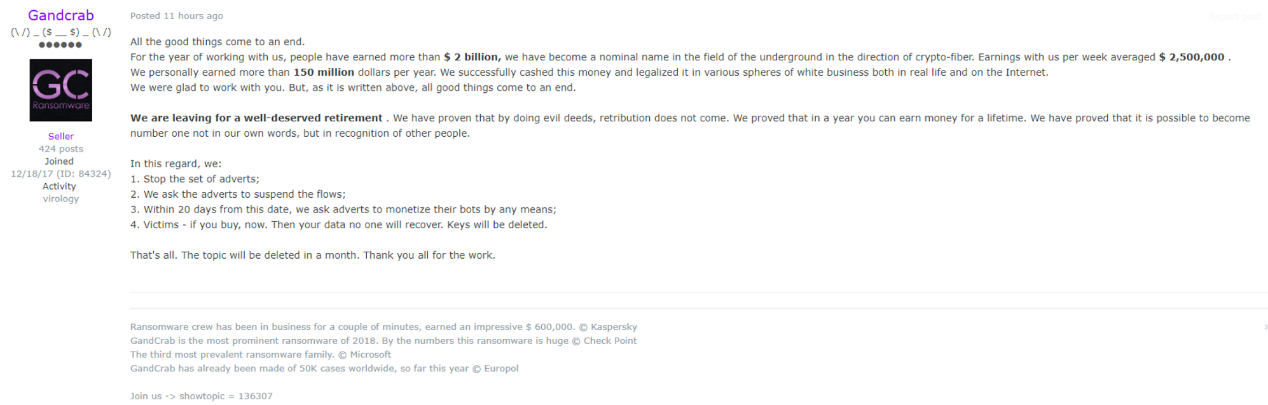

GandCrab

GandCrab从4月份开始,传播量就逐步下降。4月中旬,Sodinokibi开始占据GandCrab的传播渠道,并在5月份实现了全部渠道占领。近日GandCrab作者在论坛公布GandCrab勒索病毒传播至今累积收益已高达20亿美元,平均每周获益250万美金。该作者还宣布将停止对GandCrab勒索病毒的维护并将删除密钥。GandCrab事件带来了一个“恶意典范”,预计会有更多灰黑产人员加入制作与传播勒索病毒的行列。

图6. GandCrab作者论坛公告

GetCrypt

在5月21日360安全大脑检测到GetCrypt勒索病毒通过RigEK漏洞利用工具开始进行传播,在5月22日达到高峰。360安全卫士日均拦截超过1000次该病毒的攻击,目前监测到的主流传播手段为非法境外网站挂马。360解密大师以增加对其的解密支持。

图7. 解密GetCrypt

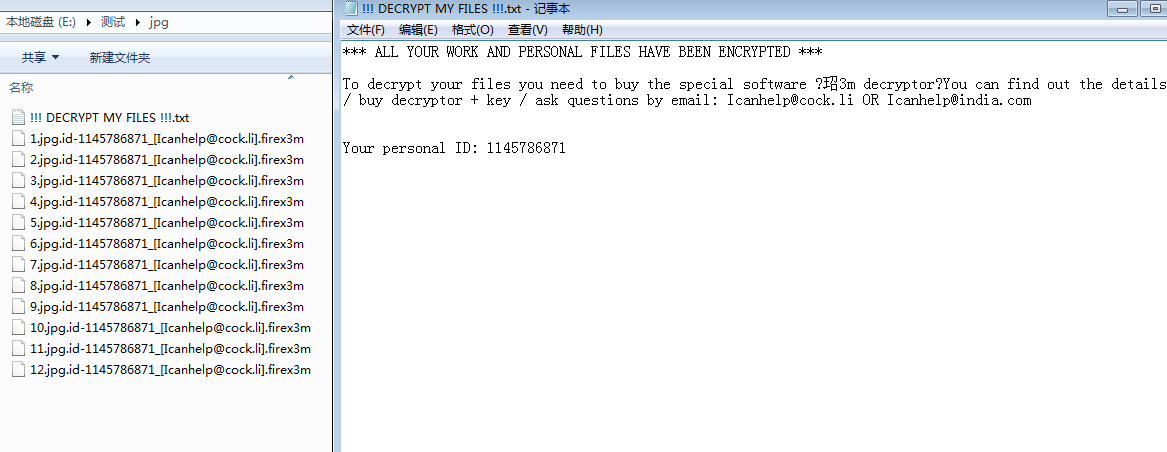

X3m

X3m最早于2016年出现,但由于其传播量较小,一直没有得到广泛关注。但本次传播已导致国内多家企业和个人系统被感染,影响力逐步增强。此次变种主要通过暴力破解拿到远程桌面密码后手动投毒,该变种修改文件后缀为firex3m。

图8. 被X3m加密文件以及勒索提示信息

本次变种采用的3DES和RC4算法加密文件,并将密钥写入到本地的temp000000.txt文件中,因此只要还存在temp000000.txt文件即可使用360解密大师进行解密。

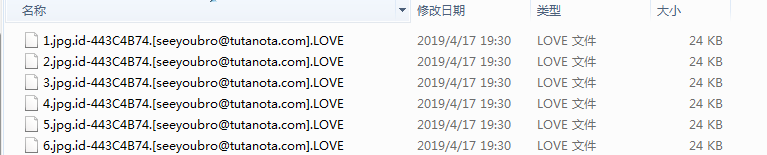

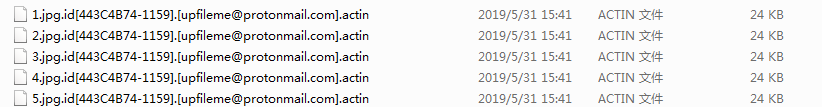

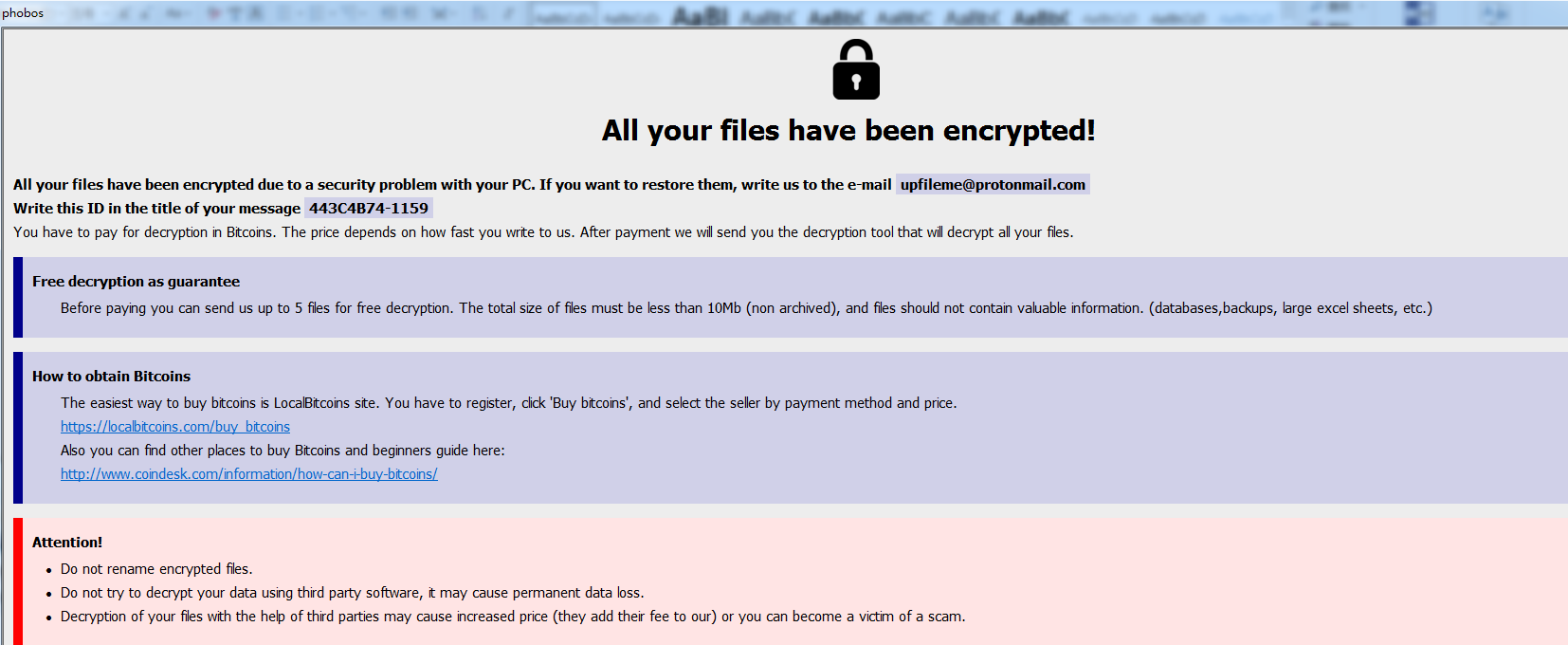

Phobos

Phobos勒索病毒的勒索提示信息,以及所使用的扩展名都和Crysis类似,就连其传播方式也有很多相似之处,因此很容易被误认为是CrySis勒索病毒。该勒索病毒在本月的反馈量有大幅度上升,其中传播量较大的几个变种会修改文件后缀为actin、phobos、acton等。

该勒索病毒与Crysis的区别可通过被重命名的文件名进行判断:

Crysis被重命名文件格式:原始文件名.id-xxxxxxxx.[邮箱].后缀

图9. 被Crysis加密文件

Phobos被重命名文件格式:原始文件名. id[xxxxxxxx-xxxx].[邮箱].后缀

图10. 被Phobos加密文件

勒索提示信息界面采用Crysis勒索病毒相同的提示信息,因此很难从提示信息去区分出这两个勒索家族。Crysis的提示信息曾被不少其他的勒索病毒家族所采用过,比如早期的Xiaoba,以及近期的Paradise。如此受到众多家族采用,这和Crysis的“历史悠久”有密切关系(Crysis勒索病毒是唯一从2016年开始传播至今,且从未停止过的一个家族)。

图11. Phobos勒索提示信息

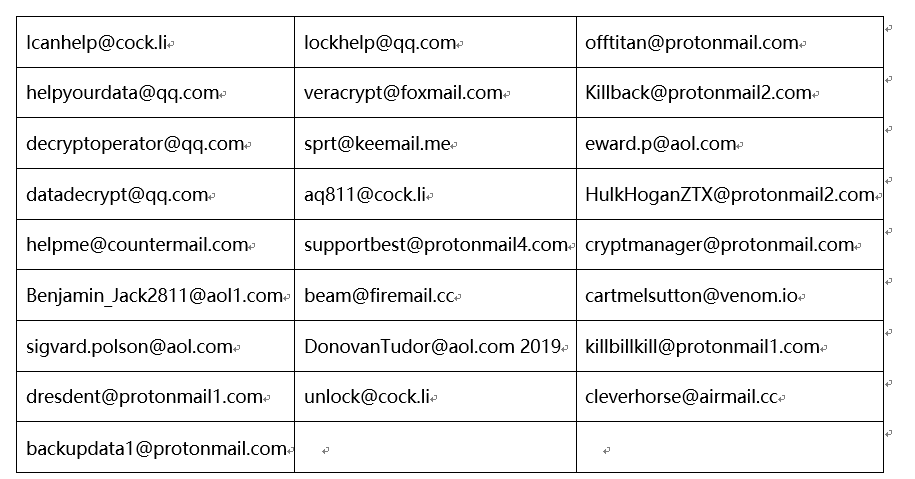

黑客信息披露

以下是2019年5月份以来,黑客在使用的勒索病毒联系邮箱:

表格1. 黑客联系邮箱

服务器防护数据分析

通过对2019年4月份和5月份的数据进行对比分析发现,操作系统占比排位中XP系统有大幅度提升,从上月的以占比5.92%居第四到本月的9.05%居第二。

图12. 被攻击系统占比图

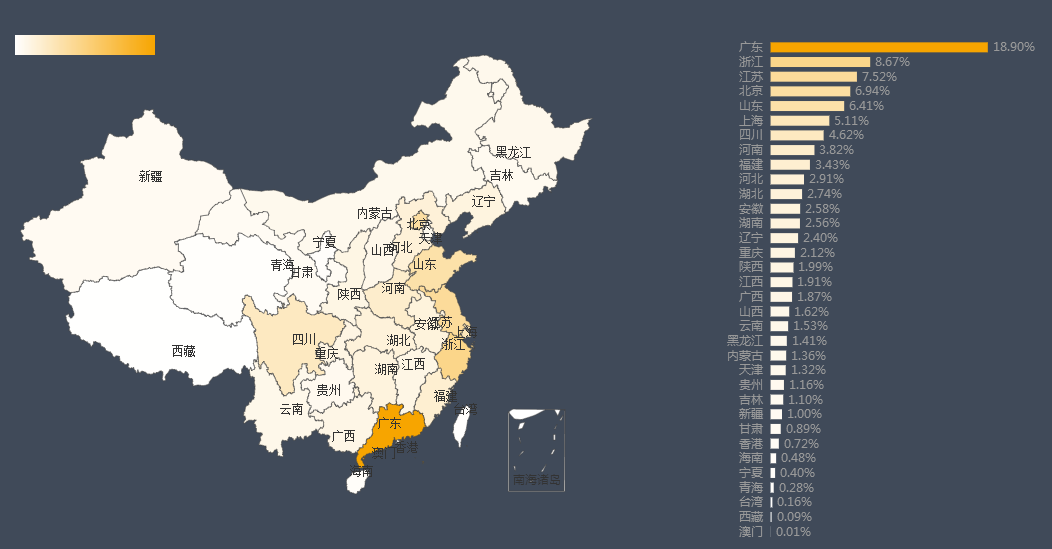

以下是对2019年5月被攻击系统所属IP采样制作的地域分布图,与之前几个月采集到的数据进行对比,地区排名和占比变化都不大。信息产业发达地区仍是被攻击的主要对象。

图13. 2019年5月被攻击地域分布图

通过对4月和5月弱口令攻击数据分析,本月弱口令攻击量有大幅度下降。下降的攻击量主要来自针对Mysql数据库的弱口令爆破,高峰值从700多万下降到400百万次,回归到了相对“正常”的攻击峰值。

图14. 2019年5月弱口令攻击趋势

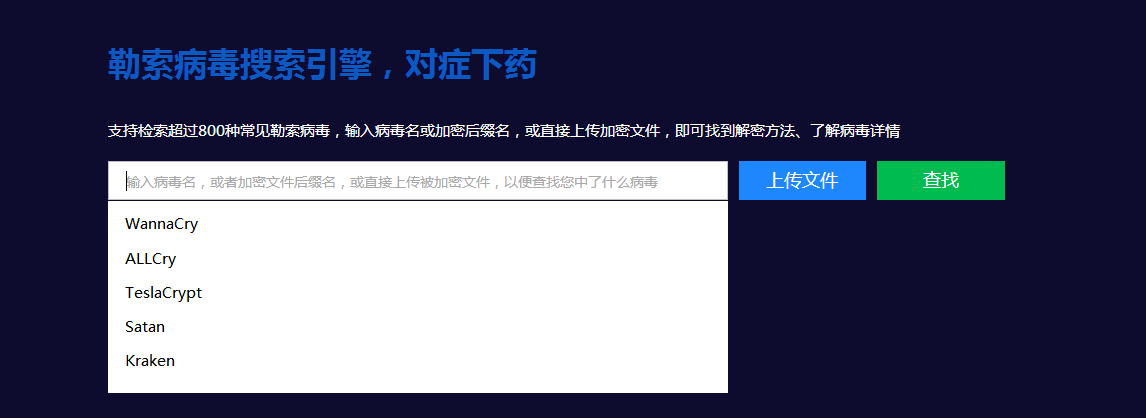

勒索病毒关键词

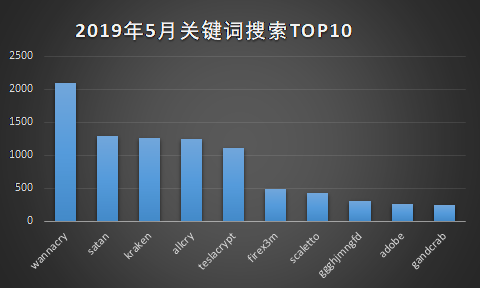

该数据来源lesuobingdu.360.cn的使用统计。由于WannaCry、AllCry、TeslaCrypt、Satan以及kraken几个家族在过去曾出现过大规模爆发、长期性传播或国内受害者较多等原因,导致在早期搜索中排名靠前,长期停留在推荐栏里,容易影响搜索结果。以后每月的TOP10不再对这几个家族进行展示。

图15. 勒索病毒搜索

对本月用户搜索勒索病毒关键词进行统计,搜索量较大的关键词情况如下:

Firex3m:属于X3m勒索病毒家族,主要通过暴力破解远程桌密码手动投毒。目前已被360解密大师攻破,可使用360解密大师进行解密。

Scaletto:属于GlobeImpsoter家族,是本月传播量最大的一个家族。

GGGHJMNGFD:属于Attention家族,该勒索病毒家族同样是通过暴力破解远程桌面密码后手动投毒,该勒索病毒家族从2019年3月份开始传播,目前已知变种有三种,分别修改文件 后缀为:OOOKJYHCTVDF、GGGHJMNGFD、YYYYBJQOQDU。

Adobe:属于Crysis家族,adobe后缀是该勒索病毒家族中最常用到的后缀之一。

GandCrab:该勒索病毒作者宣称获利20亿美元后宣布停更GandCrab。由于其获得的高额利益在国内引起巨大轰动。

图16. 2019年5月关键词搜索TOP10

总结

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁,在此我们给各位管理员一些建议:

1. 多台机器,不要使用相同的账号和口令

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

5. 定期到服务器检查是否存在异常。查看范围包括:

a) 是否有新增账户

b) Guest是否被启用

c) Windows系统日志是否存在异常

d) 杀毒软件是否存在异常拦截情况

而对于本月又重新崛起的这对个人电脑发起攻击的勒索病毒,建议广大用户:

1. 安装安全防护软件,并确保其正常运行。

2. 从正规渠道下载安装软件。

3. 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。

http://www.360.cn/n/10676.html